Page 35 - เอกสารวิชาการ การตรวจสอบเทคโนโลยีสารสนเทศ ด้านการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ

P. 35

ห้องสมุดกรมพัฒนาที่ดิน

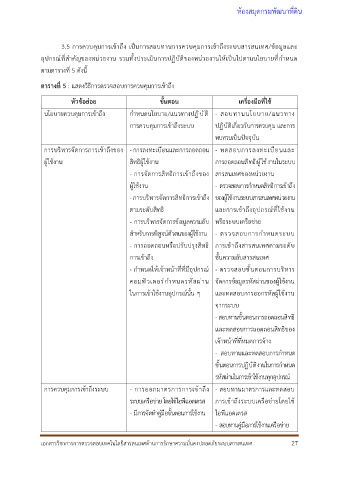

3.5 การควบคุมการเข้าถึง เป็นการสอบทานการควบคุมการเข้าถึงระบบสารสนเทศ/ข้อมูลและ

อุปกรณ์ที่สำคัญของหน่วยงาน รวมทั้งประเมินการปฏิบัติของหน่วยงานให้เป็นไปตามนโยบายที่กำหนด

ตามตารางที่ 5 ดังนี้

ตารางที่ 5 : แสดงวิธีการตรวจสอบการควบคุมการเข้าถึง

หัวข้อย่อย ขั้นตอน เครื่องมือที่ใช้

นโยบายควบคุมการเข้าถึง กำหนดนโยบาย/แนวทางปฏิบัติ - สอบทานนโยบาย/แนวทาง

การควบคุมการเข้าถึงระบบ ปฏิบัติเกี่ยวกับการควบคุม และการ

ทบทวนเป็นปัจจุบัน

การบริหารจัดการการเข้าถึงของ - การลงทะเบียนและการถอดถอน - ทดสอบการลงทะเบียนและ

ผู้ใช้งาน สิทธิผู้ใช้งาน การถอดถอนสิทธิผู้ใช้งานในระบบ

- การจัดการสิทธิการเข้าถึงของ สารสนเทศของหน่วยงาน

ผู้ใช้งาน - ตรวจสอบการกำหนดสิทธิการเข้าถึง

- การบริหารจัดการสิทธิการเข้าถึง ของผู้ใช้งานระบบสารสนเทศหน่วยงาน

ตามระดับสิทธิ และการเข้าถึงอุปกรณ์ที่ใช้งาน

- การบริหารจัดการข้อมูลความลับ หรือระบบเครือข่าย

สำหรับการพิสูจน์ตัวตนของผู้ใช้งาน - ตรวจสอบการกำหนดระบบ

- การถอดถอนหรือปรับปรุงสิทธิ การเข้าถึงสารสนเทศตามระดับ

การเข้าถึง ชั้นความลับสารสนเทศ

- กำหนดให้เจ้าหน้าที่ที่มีอุปกรณ์ - ตรวจสอบขั้นตอนการบริหาร

คอมพิวเตอร์กำหนดรหัสผ่าน จัดการข้อมูลรหัสผ่านของผู้ใช้งาน

ในการเข้าใช้งานอุปกรณ์นั้น ๆ และทดสอบการออกรหัสผู้ใช้งาน

จากระบบ

- สอบทานขั้นตอนการถอดถอนสิทธิ

และทดสอบการถอดถอนสิทธิของ

เจ้าหน้าที่ที่หมดการจ้าง

- สอบทานและทดสอบการกำหนด

ขั้นตอนการปฏิบัติงานในการกำหนด

รหัสผ่านในการเข้าใช้งานทุกอุปกรณ์

การควบคุมการเข้าถึงระบบ - การออกมาตรการการเข้าถึง - สอบทานมาตรการและทดสอบ

ระบบเครือข่าย โดยใช้ไอพีแอดเดรส การเข้าถึงระบบเครือข่ายโดยใช้

- มีการจัดทำคู่มือขั้นตอนการใช้งาน ไอพีแอดเดรส

- สอบทานคู่มือการใช้งานเครือข่าย

เอกสารวิชาการการตรวจสอบเทคโนโลยีสารสนเทศด้านการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ 27