Page 31 - เอกสารวิชาการ การตรวจสอบเทคโนโลยีสารสนเทศ ด้านการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ

P. 31

ห้องสมุดกรมพัฒนาที่ดิน

2.3 การวิเคราะห์เปรียบเทียบ เป็นการศึกษาและเปรียบเทียบความสัมพันธ์ และความเปลี่ยนแปลง

ของข้อมูลต่าง ๆ ว่าเป็นไปตามที่คาดหมาย หรือเป็นไปตามควร หรือไม่

2.4 การสอบถาม เป็นการสอบถามผู้ที่เกี่ยวข้อง เพื่อใหได้ข้อเท็จจริงต่าง ๆ ทั้งทำเป็นลายลักษณ์อักษร

หรือด้วยวาจา

2.5 การสังเกตการณ์ เป็นการสังเกตให้เห็นด้วยตาในสิ่งที่ต้องการทราบอย่างระมัดระวัง แล้วบันทึก

เหตุการณ์ต่าง ๆ ไว้

2.6 การประเมินผล เป็นการเปรียบเทียบมาตรฐานหรือหลักเกณฑ์ที่กำหนดไว้กับผลการปฏิบัติงานจริง

ว่าเกิดผลต่างหรือไม่

3. วิธีการตรวจสอบ

การตรวจสอบตามมาตรฐานความมั่นคงปลอดภัยของแต่ละเรื่อง ดังนี้

3.1 นโยบายความมั่นคงปลอดภัยในหน่วยงาน เป็นการสอบทานการนำนโยบายสู่การปฏิบัติที่เกิด

ประสิทธิภาพ ประสิทธิผล เป็นไปตามเจตนารมณ์ของนโยบายการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ

ตามตารางที่ 1 ดังนี้

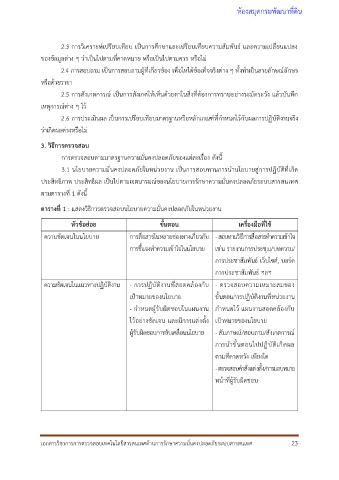

ตารางที่ 1 : แสดงวิธีการตรวจสอบนโยบายความมั่นคงปลอดภัยในหน่วยงาน

หัวข้อย่อย ขั้นตอน เครื่องมือที่ใช้

ความชัดเจนในนโยบาย การสื่อสารในหลายช่องทางเกี่ยวกับ - สอบทานวิธีการสื่อสารทำความเข้าใจ

การชี้แจงทำความเข้าใจในนโยบาย เช่น รายงานการประชุม/บทความ/

การประชาสัมพันธ์ เว็บไซต์, บอร์ด

การประชาสัมพันธ์ ฯลฯ

ความชัดเจนในแนวทางปฏิบัติงาน - การปฏิบัติงานที่สอดคล้องกับ - ตรวจสอบความเหมาะสมของ

เป้าหมายของนโยบาย ขั้นตอนการปฏิบัติงานที่หน่วยงาน

- กำหนดผู้รับผิดชอบในแผนงาน กำหนดไว้ แผนงานสอดคล้องกับ

ไว้อย่างชัดเจน และมีการแต่งตั้ง เป้าหมายของนโยบาย

ผู้รับผิดชอบการขับเคลื่อนนโยบาย - สัมภาษณ์/สอบถาม/สังเกตการณ์

การนำขั้นตอนไปปฏิบัติเกิดผล

ตามที่คาดหวัง เพียงใด

- ตรวจสอบคำสั่งแต่งตั้ง/การมอบหมาย

หน้าที่ผู้รับผิดชอบ

เอกสารวิชาการการตรวจสอบเทคโนโลยีสารสนเทศด้านการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ 23