Page 32 - เอกสารวิชาการ การตรวจสอบเทคโนโลยีสารสนเทศ ด้านการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ

P. 32

ห้องสมุดกรมพัฒนาที่ดิน

หัวข้อย่อย ขั้นตอน เครื่องมือที่ใช้

การมอบหมายอำนาจหน้าที่ - กำหนดขอบเขตการรักษา - ตรวจสอบคำสั่งแต่งตั้ง /

อย่างเหมาะสมในการขับเคลื่อน ความมั่นคงปลอดภัย ครอบคลุมทั้ง การมอบหมาย ผู้ที่เกี่ยวข้อง/

นโยบาย 3 ระดับ ได้แก่ ผู้บริหาร ผู้ปฏิบัติงาน หน้าที่ขอบเขตการรักษาความมั่นคง

ด้านเทคโนโลยีสารสนเทศ และ ปลอดภัย

ผู้ปฏิบัติงานทั่วไปในองค์กร

- กำหนดความรับผิดชอบของ

ผู้ที่เกี่ยวข้องในการบริหารจัดการ

ความมั่นคงปลอดภัย

การจัดระบบการควบคุมกำกับ ติดตามอย่างสม่ำเสมอ และผล - ตรวจสอบเอกสารหลักฐานการติดตาม

ติดตาม ประเมินผลการนำนโยบาย การประเมินตรงกับความเป็นจริง ประเมินผลการนำนโยบายสู่การปฏิบัติ

สู่การปฏิบัติและการทบทวน - สอบทานและสัมภาษณ์เกี่ยวกับ

แนวทางปฏิบัติ/นโยบาย กระบวนการติดตามประเมินผล

การนำนโยบายสู่การปฏิบัติ

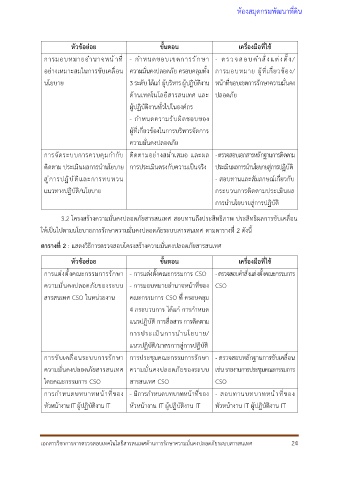

3.2 โครงสร้างความมั่นคงปลอดภัยสารสนเทศ สอบทานถึงประสิทธิภาพ ประสิทธิผลการขับเคลื่อน

ให้เป็นไปตามนโยบายการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ ตามตารางที่ 2 ดังนี้

ตารางที่ 2 : แสดงวิธีการตรวจสอบโครงสร้างความมั่นคงปลอดภัยสารสนเทศ

หัวข้อย่อย ขั้นตอน เครื่องมือที่ใช้

การแต่งตั้งคณะกรรมการรักษา - การแต่งตั้งคณะกรรมการ CSO - ตรวจสอบคำสั่งแต่งตั้งคณะกรรมการ

ความมั่นคงปลอดภัยของระบบ - การมอบหมายอำนาจหน้าที่ของ CSO

สารสนเทศ CSO ในหน่วยงาน คณะกรรมการ CSO ที่ ครอบคลุม

4 กระบวนการ ได้แก่ การกำหนด

แนวปฏิบัติ การสื่อสาร การติดตาม

การประเมินการนำนโยบาย/

แนวปฏิบัติ/มาตรการสู่การปฏิบัติ

การขับเคลื่อนระบบการรักษา การประชุมคณะกรรมการรักษา - ตรวจสอบหลักฐานการขับเคลื่อน

ความมั่นคงปลอดภัยสารสนเทศ ความมั่นคงปลอดภัยของระบบ เช่น รายงานการประชุมคณะกรรมการ

โดยคณะกรรมการ CSO สารสนเทศ CSO CSO

การกำหนดบทบาทหน้าที่ของ - มีการกำหนดบทบาทหน้าที่ของ - สอบทานบทบาทหน้าที่ของ

หัวหน้างาน IT ผู้ปฏิบัติงาน IT หัวหน้างาน IT ผู้ปฏิบัติงาน IT หัวหน้างาน IT ผู้ปฏิบัติงาน IT

เอกสารวิชาการการตรวจสอบเทคโนโลยีสารสนเทศด้านการรักษาความมั่นคงปลอดภัยระบบสารสนเทศ 24